Contents

Für mein Heimnetz habe ich auf eBay eine gebrauchte Cisco Firewall erworben.

Dies Firewall erlaubt das erzeugen eines DMZ und unterstützt SSL VPN. Gerade letzteres hat mich auch interessiert um später on-demand VPN mit iOS zu realisieren.

Installation

Als das Gerät kam, war sie nicht zurückgesetzt und das serielle Kabel fehlte. Die Cisco ASA hat einen RJ-45 Port der als serieller Port fungiert. Adapter dafür sind selten, aber ich habe ein günstigen Anbieter gefunden, bei dem der USB Serial-Adpater im USB Kabel verbaut ist, und der sich direkt an die ASA anschliessen lässt. Schöne Lösung, denn man braucht nur ein Kabel. Nachteil: Lieferung aus China. Ich hab’s erst zu spät gesehen und durfte so knapp 3 Wochen auf die Lieferung warten.

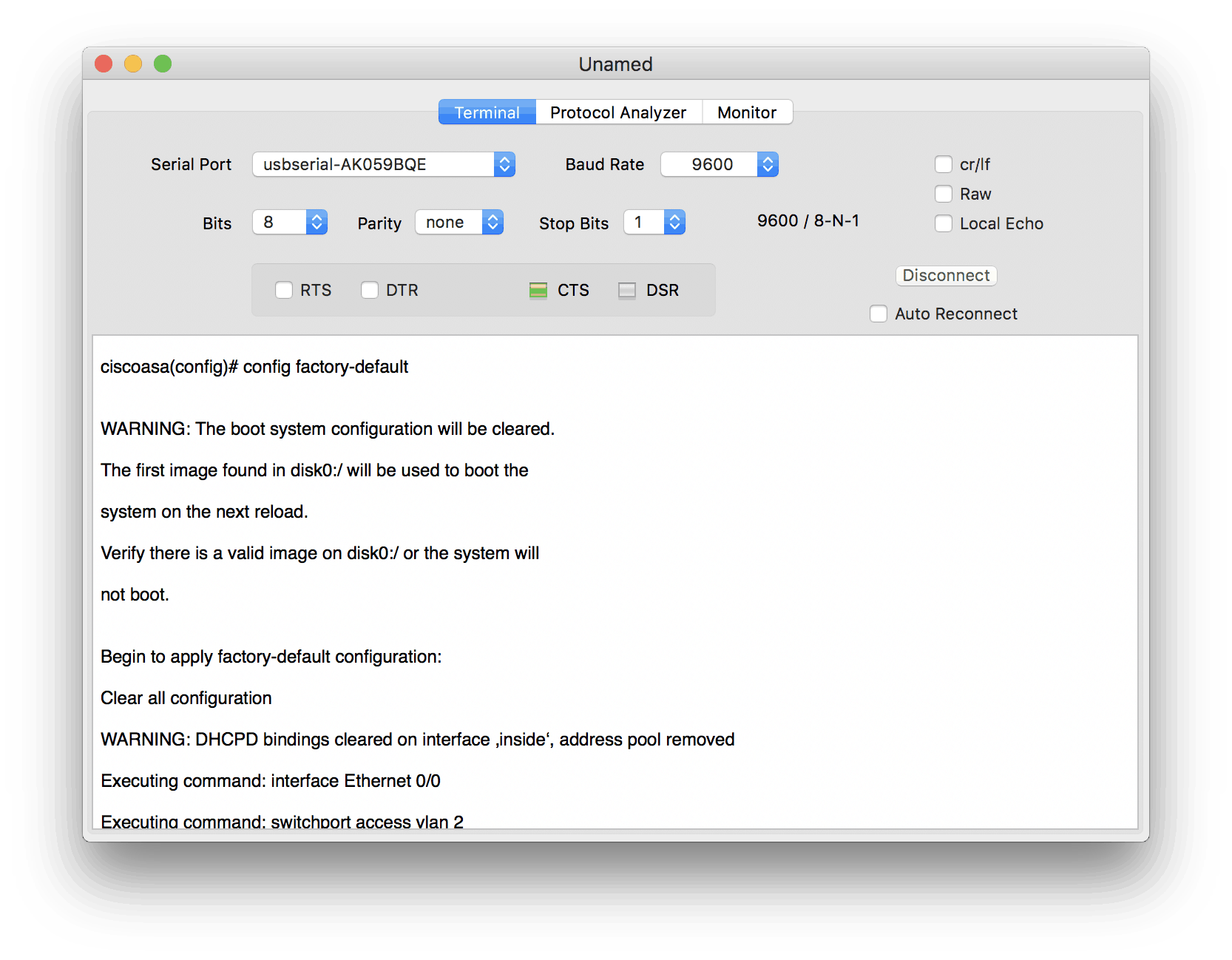

Das Kabel verbindet man nun einfach mit dem Mac. Da der Adapter bereits integriert ist, meldet sich der USB Anschluss auch sofort. Als Terminal Programm habe ich mir kurzerhand das erstbeste aus dem Mac AppStore geladen: Serial Tools.

Als Daten wird dann eingestellt:

- Baud Rate: 9600

- Bits: 8

- Partiy: None

- Stop Bits: 1

- cr/lf: off

- Local Echo: off

Nachdem man ein-/zweimal Return gedrückt halt, meldet sich das Cisco Prompt und man kann den Reset durchführen:

ciscoasa> enable ciscoasa# config terminal ciscoasa# config factory-default

Nun speichern wir die aktuelle Konfiguration und starten neu.

ciscoasa (config)# reload save-config noconfirm

Danach startet die ASA neu, und es sollte ungefähr wie folgt aussehen:

ciscoasa(config)# reload save-config noconfirm Cryptochecksum: 1c8f26f6 42dbc231 3bf186a0 01306b28 2094 bytes copied in 1.440 secs (2094 bytes/sec) ciscoasa(config)# *** *** — START GRACEFUL SHUTDOWN — Shutting down isakmp Shutting down File system *** *** — SHUTDOWN NOW — Rebooting…. CISCO SYSTEMS Embedded BIOS Version 1.0(12)6 08/21/06 17:26:53.43 Low Memory: 632 KB High Memory: 251 MB PCI Device Table. Bus Dev Func VendID DevID Class Irq 00 01 00 1022 2080 Host Bridge 00 01 02 1022 2082 Chipset En/Decrypt 11 00 0C 00 1148 4320 Ethernet 11 00 0D 00 177D 0003 Network En/Decrypt 10 00 0F 00 1022 2090 ISA Bridge 00 0F 02 1022 2092 IDE Controller 00 0F 03 1022 2093 Audio 10 00 0F 04 1022 2094 Serial Bus 9 00 0F 05 1022 2095 Serial Bus 9 Evaluating BIOS Options … Launch BIOS Extension to setup ROMMON Cisco Systems ROMMON Version (1.0(12)6) #0: Mon Aug 21 19:34:06 PDT 2006 Platform ASA5505 Use BREAK or ESC to interrupt boot. Use SPACE to begin boot immediately. Boot in 10 seconds. 9 seconds. 8 seconds. 7 seconds. 6 seconds. 5 seconds. 4 seconds. 3 seconds. 2 seconds. 1 seconds. Launching BootLoader… Default configuration file contains 1 entry. Searching / for images to boot. Loading /asa722-k8.bin… Booting… ############################################################################################################################################################################################################################################################################################################################################################################################################################################################################################################## 256MB RAM Total SSMs found: 0 Total NICs found: 10 88E6095 rev 2 Gigabit Ethernet @ index 09 MAC: 0000.0003.0002 88E6095 rev 2 Ethernet @ index 08 MAC: 001b.5441.9c78 88E6095 rev 2 Ethernet @ index 07 MAC: 001b.5441.9c77 88E6095 rev 2 Ethernet @ index 06 MAC: 001b.5441.9c76 88E6095 rev 2 Ethernet @ index 05 MAC: 001b.5441.9c75 88E6095 rev 2 Ethernet @ index 04 MAC: 001b.5441.9c74 88E6095 rev 2 Ethernet @ index 03 MAC: 001b.5441.9c73 88E6095 rev 2 Ethernet @ index 02 MAC: 001b.5441.9c72 88E6095 rev 2 Ethernet @ index 01 MAC: 001b.5441.9c71 y88acs06 rev16 Gigabit Ethernet @ index 00 MAC: 001b.5441.9c79 Licensed features for this platform: Maximum Physical Interfaces : 8 VLANs : 3, DMZ Restricted Inside Hosts : 50 Failover : Disabled VPN-DES : Enabled VPN-3DES-AES : Enabled VPN Peers : 10 WebVPN Peers : 2 Dual ISPs : Disabled VLAN Trunk Ports : 0 This platform has a Base license. Encryption hardware device : Cisco ASA-5505 on-board accelerator (revision 0x0) Boot microcode : CNlite-MC-Boot-Cisco-1.2 SSL/IKE microcode: CNlite-MC-IPSEC-Admin-3.03 IPSec microcode : CNlite-MC-IPSECm-MAIN-2.04 ————————————————————————————————————— . . | | ||| ||| .|| ||. .|| ||. .:||| | |||:..:||| | |||:. C i s c o S y s t e m s ————————————————————————————————————— Cisco Adaptive Security Appliance Software Version 7.2(2) ****************************** Warning ******************************* This product contains cryptographic features and is subject to United States and local country laws governing, import, export, transfer, and use. Delivery of Cisco cryptographic products does not imply third-party authority to import, export, distribute, or use encryption. Importers, exporters, distributors and users are responsible for compliance with U.S. and local country laws. By using this product you agree to comply with applicable laws and regulations. If you are unable to comply with U.S. and local laws, return the enclosed items immediately. A summary of U.S. laws governing Cisco cryptographic products may be found at: http://www.cisco.com/wwl/export/crypto/tool/stqrg.html If you require further assistance please contact us by sending email to export@cisco.com. ******************************* Warning ******************************* Copyright (c) 1996-2006 by Cisco Systems, Inc. Restricted Rights Legend Use, duplication, or disclosure by the Government is subject to restrictions as set forth in subparagraph (c) of the Commercial Computer Software - Restricted Rights clause at FAR sec. 52.227-19 and subparagraph (c) (1) (ii) of the Rights in Technical Data and Computer Software clause at DFARS sec. 252.227-7013. Cisco Systems, Inc. 170 West Tasman Drive San Jose, California 95134-1706 . Cryptochecksum (unchanged): 1c8f26f6 42dbc231 3bf186a0 01306b28 Type help or ‚?‘ for a list of available commands. ciscoasa>

Die ASA gibt hier ein paar wichtige Infos aus:

- BIOS Version (ich hab da einen richtig alten Eumel erwischt)

- Software Version (hier 7.2)

Nun ist die Cisco ASA auch per Webinterface erreichbar unter https://192.168.1.1/admin

Login neu setzen

Dummerweise funktioniert bei mir der Login nicht, da Nutzername und Passwort fehlten.

Das kann wie folgt nachgereicht werden und setzt auch automatisch ein Passwort für die Console

ciscoasa> enable ciscoasa# configure terminal ciscoasa(config)# password <meinPasswort> ciscoasa(config)# enable password ciscoasa(config)# username <nutzername> password <nutzerPasswort> ciscoasa(config)# reload

Produktpflege

Der Haken an der ganzen Sache: Software Updates gibt es nur mit einem Service-Vertrag.

Damit war für mich das Experiment Cisco ASA für das Heimnetz beendet. Mit meiner Version 5.2 wollte ich nicht wirklich weiterarbeiten. Es ist mir mit aktuellen macOS Versionen und Windows auch nicht mehr geglückt per Webinterface auf die ASA zu kommen (trotz oder vielleicht gerade wegen einem aktuellen Java). Per Kommandozeile weiter zu arbeiten kommt für mich nicht weiter in Frage, das wäre auf die Dauer zu aufwendig.

Alles sehr schade, denn die ASA hätte mir ermöglicht SSL VPN einzusetzen. Jetzt beginnt die Suche nach einer weiteren Alternative …

Lizenzschlüssel

Meine ASA hat eine 50er Lizenz. Registriert werden kann die Seriennummer bei Cisco unter http://www.cisco.com/web/go/license.

Einmal registriert, kann man hier den ursprünglichen Registration-Key und (wie hier nötig) auch die kostenlose 3DES Lizenz wieder herunterladen.