Contents

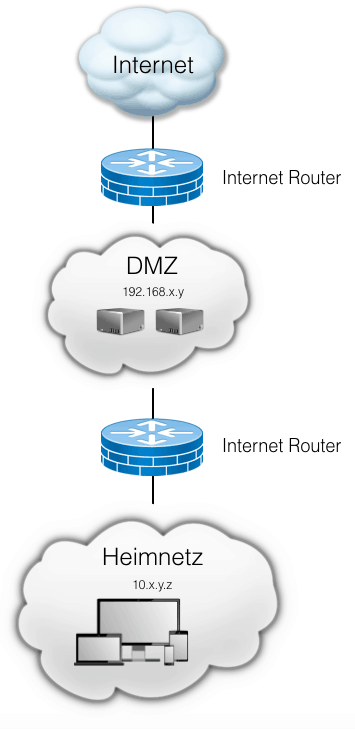

Sicher von zu Hause im Internet Arbeiten mit Hilfe einer DMZ (De-Militarized Zone). Durch den Einsatz zweier Internetrouter kann ein guter Schutz mit einfachen Mitteln erzielt werden.

Konfiguration

Für die praktische Konfiguration verwende ich hier zwei Fritzbox Router. Das sind gebräuchliche Modelle und es sollte so einfach nachzuvollziehen sein. Die Methodik lässt sich aber auch mit allen anderen Routern umsetzen.

Mit drei einfachen Schritten erhält man hier einen weiteren wichtigen Baustein einer professionellen Absicherung:

1. Router 1 wird wie folgt konfiguriert

- Verbindung als DSL Router -> Stellt also die Internetverbindung her

- KEINE WLAN Verbindung!

- Der Router baut ein eigenes Netzwerk auf (verwenden wir hier beispielhaft das Segment 192.168.1.x). Dieses Netzwerk ist unsere DMZ.

- Wollen wir verschiedene Dienst in der DMZ aus dem Internet erreichen, richten wir nun die Portweiterleitungen ein.

2. Router 2 wird als Heimnetzrouter konfiguriert

- Er öffnet ein WLAN für unsere Tablets, Mobiltelefone, etc.

Beispielhaft verwende ich hier das Netzwerksegment 10.1.x.y. So kann man auch schon anhand der IPs sehr leicht zwischen DMZ und Heimnetz unterscheiden. - Der Router stellt eine Internetverbindung über Router 1 her.

3. Fertig!

Was ist eine DMZ und wozu benötige ich diese?

Der Einsatz einer DMZ ist eine ebenso alte, wie einfache und vor allem effektive Methode des Schutz des eigenen Netzwerks.

Für ein Heimnetz bietet sich die hier abgebildete Architektur an, bei der durch das DMZ eine weitere Schutzschicht vor das eigentlichen Heimnetz geschalten wird.

Betrachten wir einmal die aktuelle Anbindung von Rechnern zu Hause an das Internet. Oftmals wird hier ein DSL Router oder eine Kombination aus einem DSL Modem + Router eingesetzt. Effektiv befindet sich der eigene Rechner zu Hause nun lediglich geschützt durch einen Router direkt am Internet. Hängen hinter dem Router noch weitere Geräte wie weitere Desktop Computers, Laptops, Tablets, Media-Server etc., so bilden diese alle zusammen genommen ein Netzwerk: das Heimnetzwerk.

Gelingt es nun einem Eindringling nur ein Gerät in diesem Netzwerk zu kompromittieren, so kann er dieses Gerät als Brückenkopf nutzen, um weitere Gerät im Heimnetz zu attackieren. Der vermeintliche Schutz des Internetrouters greift ab dem komrpimittierten System nicht mehr und alle weiteren Rechner sind praktisch frei zugänglich.

Für die meisten reicht der Schutz der Firewall eines Internetrouters, denn man will nur aus dem Heimnetz auf das Internet zugreifen. Ein Zugriff AUS dem Internet AUF die heimischen Geräte ist selten geplant.

Doch was, wenn genau dieser Zugriff möglich sein soll? In diesem Fall ist der Internetrouter sehr schnell am Ende seiner Möglichkeiten – und die Sicherheit auch.

Internet Router oder Firewall?

Da praktisch jeder über einen Internet Router an das Internet angebunden ist, und auch dieses Gerät gewisse Sicherheitsmerkmale bietet, hier eine kurze Übersicht über die Begriffe.

Ein Router verbindet streng genommen nur Netze miteinander. Das Internet als Netz der Netze bietet die Verbindung zu anderen Netzen. Private Netzwerke, wie ein Heimnetzwerk, nutzt private Netzwerkadressen die im Internet nicht weitergeleitet werden. Diese sind 10.x.y.z, 192.168.x.y oder 172.16.x.y. Hat man nun mehrere dieser Netze (beispielsweise in einer Firme in verschiedenen Abteilungen oder Niederlassungen), oder zu Hause (beispielsweise für das WLAN und eines für das Festverkabelung mit Ethernet) benötigt man einen Router um diese Adressbereiche miteinander zu verknüpfen und zu die Datenpakete zu vermitteln.

Ein Internet Router hat nun die Aufgabe ein eigentlich nicht zu vermittelndes privates Netzwerk an das Internet anzubinden. Dazu nutzt er zusätzliche Techniken wie bspw. NAT (Network Adress Translation) und Techniken aus der Firewall Ecke, wie bspw. SPI (Stateful Packet Inspection) oder UPnP Paketfilter. Mit ersterem wird eingehender Netzwerkverkehr nur dann erlaubt, wenn vorher ein ausgehender Verkehr stattgefunden hat mit letzterem können Geräte selbst Regeln in der Firewall definieren.

So gesehen ist also ein Internet Router wie die FritzBox ein DSL Modem, Router UND eine (kleine) Firewall.

Geräte die allerdings als professionelle „Firewall“ verkauft werden, bieten in der Regel weiter reichende Möglichkeiten, wie bspw.

- Filterregeln

- IDS (Intrusion Detection System)

- DoS Erkennung (Denial of Service)

- Proxy Funktionalitäten mit bspw. Contentfiltern

- zertifikatsbasiertes VPN und SSL-VPN

- Mehr Rechenleistung für die Netzwerkkontrolle

- DMZ

Das sind alles Funktionen die eher in die Überwachung des Netzwerkverkehrs gehen und daher einem Internet Router wie der FritzBox fehlen, da deren primäre Aufgabe ja die Anbindung an das Internet darstellt. Die Firewall Funkionen die wir nun aber benötigen sind fokusiert auf den Zugriff von aussen an einige Systeme zu Hause ohne dass diese erst aktive Verbindungen zum Internet herstellen.

Situationen

Beispiele, bei denen es gewünscht ist aus dem Internet auf sein eigenes System zuzugreifen gibt es viele bspw:

- Betrieb eines eigenen kleinen Webservers

- Zugriff auf freigegebene Dokument, Bilder etc., eventuell auf seine eigene private Cloud

- Dateidienste

- usw.

Die Lösung der Internetrouteranbieter ist sehr einfach: eine Portweiterleitung leitet Anfragen aus dem Internet an das Zielsystem weiter. Ich erreiche also unter der Adresse meines Internetrouters dann de-facto nicht mehr einen Dienst auf dem Router (der ja eigtl. das einzige extern sichtbare Gerät darstellt), sondern einen anderen Rechner im Netz. Das können auch mehrere Geräte sein, wenn verschiedene Ports auf verschiedene Geräte umgeleitet werden.

Und hier beginnt es dann haarig zu werden. Denn der Schutz des Zielsystems ist dann die letzt Bastion des gesamten Heimnetzes. Ist beispielsweise der Dienst der sich hinter einer Weiterleitung befindet nicht stabil, kann das ein Angreifer ausnutzen um den gesamten Rechner zu übernehmen oder von dort weitere Angriffe zu tätigen. Ein typisches Beispiel für derartige Methoden sind Bot-Netzwerke.

Mancher Router-Hersteller verkauft dann eine andere Funktion als Absicherung: den „Exposed Host“. Hier wird einfach der gesamte Verkehr AUS dem Internet AN einen speziellen Rechner im Heimnetz weitergeleitet. Aber das verbessert die Situation nicht wirklich. Man muss zwar keine einzelnen Ports und Protokolle mehr angeben, aber der Rechner an den alles weitergeleitet wird ist selbst nun praktisch komplett im Internet erreichbar – gar nicht gut!!!

Problemlösung: DMZ

Wie löst man nun also dieses Problem? Schon seit Jahrzehnten gibt es das bewährte und einfache Konzept einer weiteren Schutzschicht, der DMZ. Unter dem dem Begriff einer DMZ (Demilitarized Zone) wird ein weiteres Netzwerk verstanden, welches Zwischen Internet und Heimnetz angesiedelt ist.

Internetverkehr kann beschränkt an alle Rechner im DMZ weitergeleitet werden. Die Rechner in der DMZ haben nämlich keine Verbindung zum Heimnetz! (Ausser es wird explizit für ganz spezielle Dienste gewünscht. Das ist aber die absolute Ausnahme!)

Umgekehrt können aber alle Rechner aus dem Heimnetz auf Dienste und Rechner in der DMZ zugreifen UND auf das Internet.

Das DMZ agiert also wie ein Puffer für das Internet. Alles aus dem Heimnetz darf hinaus, aber nichts darf hinein, bzw. nur bis zu den Diensten in der DMZ.

Umsetzung

Die Realisierung einer DMZ ist sehr einfach. Man unterscheidet prinzipiell zwei Methoden:

- mit einer Firewall: hier ist die Firewall direkt an den Internetrouter angeschlossen und öffnet hinter einem speziellen Port das DMZ Netz und hinter einem anderen Port das Heimnetz. In diesem Konzept hat die einzige eingesetzte Firewall also drei „Beinchen“: (1) in das Heimnetz, (2) in die DMZ und (3) in das Internet

- Vorteil: günstig. Nur eine Firewall wird benötigt.

- Nachteile:

- die Firewall ist das einzige Dreh- und Angelstelle. Fällt sie aus, geht nichts mehr.

- teurer als der Einsatz von Routern! (Oftmals deutlich teurer!)

- komplizierter in der Konfiguration, da man mehr aufpassen muss.

- Einsatz von 2 Firewalls oder Routern. Hier setzt man in der Regel auch höherwertigere Firewalls ein, aber Router tun es für unseren Zweck auch. Damit ist die Lösung deutlich günstiger! Man kann auch bspw. einen zweiten alten Internetrouter aus dem Upgrade dafür nutzen.

- Vorteile

- günstig und sehr effektiv

- Nachteile

- zwei Router zu konfigurieren statt einem (das ist aber nicht komplizierter!)

- zwei Geräte auf dem Weg in das Internet bedeutet auch zwei mögliche Fehlerquellen, statt einer.

- Vorteile

Ich bevorzuge die Methode mit den zwei Firewalls/Routern, da ich sie einfach praktischer in der Wartung finde. Die Konfiguration und Verkabelung ist auch etwas logischer, da man an einem Gerät immer nur zwei Netze sieht: entweder das internet und die DMZ oder die DMZ und das Heimnetz.

Aus letzterem Grund ist die Methode zwei auch mit einfachen „Hausmitteln“ wie zwei Internetroutern umsetzbar. Die erste Methode mit den drei Standbeinchen geht nur mit einer richtigen Firewall die die Netzwerksegmente auch richtig trennen kann. Das gibt es leider nicht von der Stange und kostet deutlich mehr wie zwei einzelne (Internet)router.

10 Gedanken zu “Netzwerk absichern mit einer DMZ”

Vielen Dank für die gute Zusammenfassung!

Das Internet ist nicht mehr vergleichbar mit dem Internet aus den Jahren 2003, 2009, 2013, etc. Das Internet wird mit der Zeit immer wichtiger und durchdringt immer mehr Bereiche. Gerade wo immer mehr Geräte ins Heimnetzwerk geschaltet werden (Internet of Things), stellt sich die Frage wie das Heimnetzwerk sicher abgeriegelt werden.

Wir bereiten uns zu wenig Gedanken über eine einfache effektive Netzwerksicherheit. Hauptsache der Toaster ist auch aus dem Internet steuerbar.

Bei der Variante mit einem zweiten, älteren Router: Welcher der beiden Router ist der erste, der mit der Außenwelt/Interanbieter verbunden wird?

Idealerweise der altere, denn dann bleiben alle Routerfeatures des neuen, aktuellen Routers für die interen Verwaltung erhalten oder?.

Ich verwende für die Absicherung de Heimnetzes den neuen Router. Er ist in der Regel auch leistungsfähiger was die Abwicklung des LAN Verkehrs (Ethernet und sicherlich auch WLAN)) angeht und ihm wird deutlich mehr an Funktionen abverlangt als dem Router zum Internet hin. Der erste Router übernimmt ja lediglich eine Portweiterleitung (Internet->DMZ), NAT (DMZ->Internet) und die Modemfunktionalität. Dafür wird keine große Rechenleistung benötigt. Man sollte allerdings schon aufpassen, dass auch dieser Router noch mit Softwareupdates versorgt wird.

Es gab in der Vergangenheit auch schon Fälle, bei denen eine Lücke im Router ausgenutzt wurde, das ist aber wirklich selten. Eher könnte es passieren, dass er einer Denial Of Service Attacke (DoS) zum Opfer fällt, dann bricht aber einfach nur die Internetanbindung zusammen und man weiss: es braucht einen anderen Router.

Vielen Dank für den verständlichen Artikel. Allerdings habe ich noch zwei Fragen:

1) Wenn ich ein Setup mit zwei Fritzboxen nutzen möchte: dann müsste die Telefonie an die äußere Fritzbox angeschlossen sein, korrekt? – Oder ist das egal heutzutage, weil das eh VoIP ist und eine weitere Lage NAT da nichts ausmacht?

2) Und wie löst du z.B. die Erreichbarkeit des äußeren Routers? — Mit https://fritz.box wird da nur der innere Router aufgelöst, ja? – Muss dann ein anderer Name vergeben werden? – Oder ist der äußere Router nur noch über seine IP erreichbar?

Hallo Marcus,

Zu 1) es ist egal. VOIP geht auch hinter NAT. Tatsächlich betreibe ich das auch so. Allerdings habe ich die „äußere FRITZ!Box mittlerweile durch einen anderen Router von UniFi ersetzt.

Zu 2) xy.fritz.box verwendet die FRITZ!Box für alle eigenen per DHCP vergebenen IPs und damit tatsächlich nur die im eigenen lokalen Netz. Willst du den äußeren Router erreichen geht das am einfachsten über seine IP. Dazu wird dann aber aus dem Inneren Netz auf deinem Client noch eine weitere Route benötigt, da die innere Fritz!Box ja nicht weiß dass da noch ein weiteres privates DMZ Netz dranhängt. Eine Namensauflösung wäre nur mit extra DNS Konfig zu erreichen was in diesem Fall den Aufwand nicht rechtfertigt.

Damit das mit der IP klappt musst du auf deinem Rechner im internen Netz dir einen zweite IP aus der DMZ selbst vergeben. Am Mac ist das sehr einfach: du duplizierst einfach das Standardinterface und konfigurierst die IP manuell. Damit hat Dein Rechner nun eine IP aus der DMZ UND dem Intranet. Da die interne FRITZ!Box als externe IP auch im DMZ steht kann sie hier routen.

Hallo Boerny,

erst mal ein großes Lob für die echt gute Erklärung der DMZ.

Die Frage, welche sich bei mir aufwirft ist: Wo platziere ich am besten aus Security-Sicht hier mein NAS?

Auf dem liegen ja alle meine doch recht privaten Daten und ich möchte nicht von einem Hacker „gehackt“ werden, der dann meine Bilder verschlüsselt. Sollte das NAS auch in der DMZ liegen, bzw. wie könnte ich dieses noch weiter absichern?

Hallo Reiner,

nein, das NAS mit privaten Daten kommt natürlich nicht in die DMZ. Die DMZ ist für Dienste gedacht, die nach aussen zugänglich sein sollen, aber eben nicht auf die internen Daten im internen Netz. Zugang zum NAS könnte man bspw über ein VPN realisieren und so gut absichern.

In meinem Fall ist in der DMZ bspw ein Webserver.

Es gibt auch Fälle bei denen bspw einen Fritz!Box oder eine Synology direct über myFritz oder Alternativen von aussen zugänglich gemacht wird, weil vielen ein VPN eben unbequem ist. Dann geschieht dies typischerweise mit OAuth oder vergleichbare Authorisierung. Aber letzten Endes steht der Dienst tatsächlich mit einem Bein im Internet. Hier kommt es dann auf die Risiko-Nutzen Bewertung an. Was ist es mir wert, dass die Daten leichter von aussen zugänglich sind?

Die Frage kann man in einigen Fällen tatsächlich auch als: „naja, dann werde ich halt mal gehackt“ bewerten – aber dann sollte man schon wirklich eine sehr gute Backup-Strategie haben!

Wenn du also Angst für Ransomware etc hast: bau einen guten Backup-Plan! Ein einfacher Plan könnte so aussehen: tägliche, wöchentliche und monatliche Backups auf zweitem System. Zusätzlich ein weiteres System online bei einem Freund auf das man ebenfalls ein wöchentliches/monatliches Backup zieht (zweite Brandzone). Mindestens ein Backup pro Jahr offline durchführen und rollierend aufbewahren. In dem Fall, dürfte der Verlust der Daten im Fall der Fälle dann ziemlich gering ausfallen (dann sind halt mal die Fotos von 1 Woche weg, das ist wohl überschaubar).

Wie es mit dem Aufwand aussieht das Backup wiederherzustellen ist ein weiterer Punkt den man noch beachten sollte.

Mal zum Vergleich: mir ist das mal passiert. Das Einspielen des Backups hat ca 1 Woche benötigt (inklusive Beschaffung neuer Ersatzhardware). Verlust: Null, Nervenaufrieb: oh ja! Danach denkt man über vieles ganz anders nach …

Hallo Boerny, vielen Dank auch von meiner Seite für die sehr gute Zusammenfassung!

Vielleicht kannst Du eine Einschätzung zu folgendem Plan abgeben: Vom letzten Routerwechsel habe ich hier noch eine FritzBox 7362 SL liegen, die bis zum letzten Tag butterweich lief. Supportende seitens Hersteller war jedoch bereits 30.06.2019/31.12.2019. Würde es sich um einen No-Name Anbieter oder Ähnliches handeln, würde ich vermutlich nicht überlegen, diesen für eine DMZ zu nutzen an die ich meinen Webserver hängen möchte.

In eine FritzBox jedoch habe ich deutlich mehr vertrauen und bin tatsächlich am überlegen. Was meinst Du: Ist das Risiko auf Grund des recht langen Supportendes zu hoch um die alte Box als DMZ einzusetzen? Sollte ich doch lieber in ein aktuelleres Modell mit Updateversorgung investieren? Die aktuellen Routerpreise schrecken mich ehrlich gesagt ab. Als zweiten Router für mein Heimnetz soll meine aktuelle FritzBox 7590 genutzt werden.

Vielen Dank schon einmal vorab!

Hallo Tim,

für das reine Routing ist es vor allem eine Performance und damit Stabilitätsfrage.

Wegen letzterem habe ich dann irgendwann auch auf einen leistungsfähigeren Router/Firewall gewechselt.

Das Risiko würde ich dennoch als gering einstufen, wenn ausschließlich das Routing genutzt wird. Es werden ja in diesem Setup fast immer die Dienste hinter der Firewall attackiert. Es gibt aber auch Router-Angriffe über das Remote Management Protokoll der Provider. Ich weiß nicht wie das bei deinem Modell zu deaktivieren ist, sollte aber gehen. Dein Sicherheitsgewinn wird also höher sein, als das Risiko.

Dennoch kostet solche HW heute praktisch nichts mehr. Je wichtiger dir Daten sind (siehe meinen Kommentar oben) oder je höher du die Risiken einschätzt, desto mehr sollte man dann auch in die Security investieren.

Nicht mehr unterstützte HW würde ich generell definitiv meiden und nicht mehr verwenden! Hier geht’s es nicht darum ob die HW noch funktioniert, sondern wie gut die SW dafür gepflegt wird. Ist das nicht mehr der Fall: weg damit.

Hallo,

danke für Deine Erklärung. Schnell, einfach verständlich.

Ich habe mit der Einrichtung allerdings ein Problem, vielleicht hast Du ja eine Idee dazu. Ich komme vom „privaten“ Netzwerk über die IP direkt an die Rechner in der DMZ, auch auf den ersten Router. Aber ich komme nicht ins Internet, bzw. kann auch sonst keine DNS auflösen – zumindest vermute ich, dass es daran liegt. Gibts da evtl. noch einen Tip?

Danke und Grüße

Michael